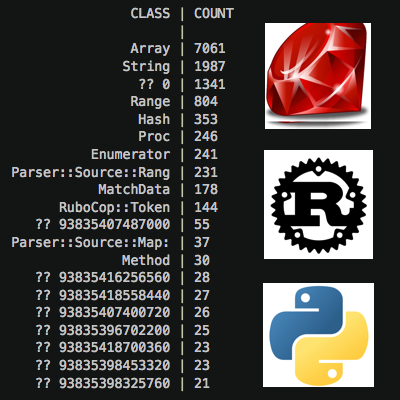

Ruby: eBPFでメモリアロケーションをプロファイリングする(翻訳)

概要 原著者の許可および指示により「非公式の翻訳として」翻訳・公開いたします。 英語記事: Spying on a Ruby process's memory allocations with eBPF - Julia Evans 原文公開日: 2018/01/31 著者: Julia Evans なお、eBPFはBPF(Berkeley Packet Filter)の拡張版(extended BPF)です。 参考: LinuxのBPF : (1) パケットフィルタ - 睡分不足 参考: LinuxのBPF : (3) eBPFの基礎 - 睡分不足 Ruby … 続きを読む Ruby: eBPFでメモリアロケーションをプロファイリングする(翻訳)

0 コメント