- セキュリティ情報: Rails 6.0.3.4 has been released | Riding Rails

- Googleグループ: [CVE-2020-8264] Possible XSS Vulnerability in Action Pack in Development Mode

Googleグループの記事より

以下はあくまでGoogleグループにある情報の大意なので、詳しくは上記セキュリティ情報をご覧ください。

アプリケーションサーバーがdevelopmentモードの場合のAction PackにXSS脆弱性の可能性があります。この脆弱性はActionable Exceptionsミドルウェアにあり、CVE-2020-8264が割り当てられました。

影響を受けるバージョン: >= 6.0.0

影響を受けないバージョン: < 6.0.0

修正されたバージョン: 6.0.3.4影響

アプリケーションがdevelopmentモードで実行中の場合、攻撃者が攻撃者がJavaScriptをローカルアプリケーションのコンテキストで実行できるよう特殊な細工を施したURLを送信または(別のページに)埋め込む可能性があります。

リリース

「修正済みの」リリースは通常と同じ置き場所から取得できます。

回避方法

パッチを適用できるまでの間、アプリケーション開発者はActionable Exceptionsミドルウェアをdevelopment環境で無効にすべきです(config/environment/development.rbに以下を記述するなど)。

config.middleware.delete ActionDispatch::ActionableExceptions

パッチ

直ちにアップグレードできないユーザーを支援するため、現在サポートされている2つのリリースシリーズについてパッチを提供しています。パッチはgit-amフォーマットで、変更セットをひとつ含みます。

- 6-0-actionable-exceptions-xss.patch - Patch for 6.0 series

現在サポートされているシリーズは6.0.xと5.2.xのみである点にご注意ください。これらより古いサポート終了リリースを使っている場合は、できるだけ早期にアップグレードすることを推奨します(サポートの終了したリリースに対してセキュリティ修正を提供し続けることは保証できません)。

クレジット

本issueを知らせてくれたhttps://hackerone.com/ooooooo_qに感謝します!

groups.google.comより大意

以下が修正部分のようです。

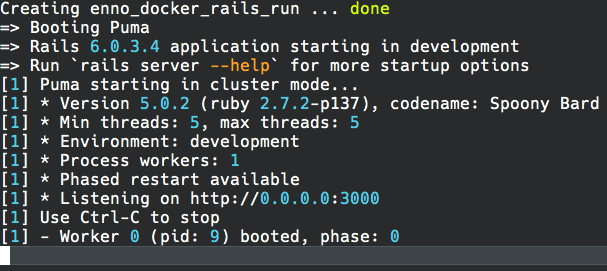

私もローカル環境のRails 6を更新しました。